Datasikkerhed

Moderne plan til insidertrusselstyring

At tage et People-centreret tilgang til dit Insider Threat Management (ITM) -program Insidertrusler kan...

De 4 fordele ved VPN -eliminering

Virksomhedens omkreds, som du kender, eksisterer ikke længere. Virtual Private Network (VPN) sårbarheder...

CIO Væsentlig vejledning: Ciso Security Threat Landscape

Efter et år, der så den største og hurtigste transformation i arbejdsmønstre i historien, præsiderer...

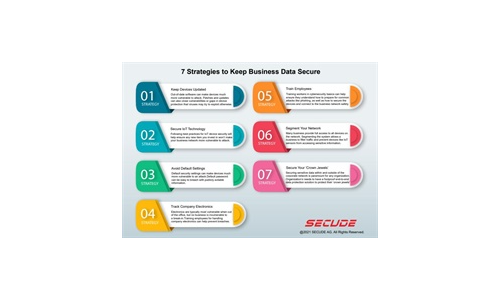

7 strategier for at holde forretningsdata sikre

Læs vores enkle infographic, som overskrider syv strategier for at holde dine forretningsdata sikre. ...

PCI Compliance Best Practices

Payment Card Industry Data Security Standard (PCI DSS) har været på plads siden 2004, med den seneste...

Din vej til nul tillid

I en erhvervsliv uden perimetre og domineret af fjernarbejde kan det være udfordrende at finde en balance...

De 10 principper med en effektiv SASE -løsning

Efterhånden som cloud-adoption vokser, oplever skyaktiverede organisationer en tilstrømning af nye...

5 grunde til, at softwaresikkerhed er mere kritisk end nogensinde

Sårbar software og applikationer er den førende årsag til sikkerhedsbrud. Par dette sammen med det...

Risikoadaptiv datasikkerhed: Den adfærdsbaserede tilgang

Denne e -bog adresserer udfordringen med DLP om enten at anvende restriktive politikker, der bremser...

En oversigt over Cato Data Tab forebyggelse (DLP)

ATA er det mest værdifulde aktiv, som en moderne virksomhed har. Det udviklende trussellandskab og skift...

Håb er ikke en strategi: Sikre din virksomhed med indholdsskyen

Virker som hver uge er der nyheder om en anden sikkerhedsbrud. Ponemon Institute har fundet, at den typiske...

Støtte succes i den føderale regerings sundhedsydelser

Automation, teknologiekspertise og en dedikeret samarbejdsfilosofi er nøglen til at køre succes. Og...

Tilmeld dig Cyber Security Tech Publish Hub

Som abonnent vil du modtage advarsler og gratis adgang til vores konstant opdaterede bibliotek af hvidbøger, analytikerrapporter, casestudier, webseminarer og løsningsrapporter.