Cloud -sikkerhed

Hvorfor sikkerhed har brug for en applikationscentrisk linse

Et applikationscentrisk syn på sikkerhed skal være baseret på fire kritiske sikkerhedskapaciteter....

Hvordan en moderne frontend kan omdanne din e -handelsvirksomhed

Vores whitepaper anmeldelser 5 måder Jamstack og en moderne CDN Edge Cloud -platform vil øge din e...

Hvad er Zero Trust? (Virkelig)

I det sidste årti har cybersikkerhed været fokuseret på udfordringen med at sikre stadig mere sårbare...

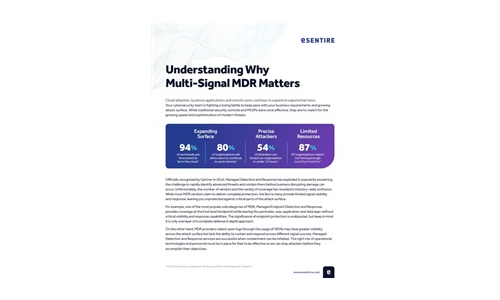

Forståelse af, hvorfor multi-signal MDR betyder noget

MDR -udbydere kan kun registrere og reagere på, hvad de kan se. En multi-signal tilgang er vigtig for...

Forbes Study - CIO 2025

Vigtigt, som skyen allerede er, forventes næste generations sky og multicloud at spille endnu vigtigere...

Kantfordelen

Reducer omkostningerne og forbedrer ydelsen med kantcomputering. Læs kantfordelen, så forstår du udfordringerne...

Cloud Adoption and Risk Report

Det nylige arbejde hjemmefra har dramatisk ændret, hvordan vi lever og arbejder. Organisationer bliver...

CIO -prioriteter: tvinger forretning til at udvikle sig

Det er tydeligt nu, at kræfterne, der presser på, at virksomheder kan omfavne teknologi til modernisering,...

Omkostningerne ved 'god nok' sikkerhed e -bog

Investering i cybersikkerhedsteknologier er en strategi til reduktion af cyberrisiko. Men hvordan kan...

2021 Datarisikoport - Fremstilling

Vores 2021 -produktionsdatarisikorapport fokuserer på de voksende trusler af cybersikkerhed, som industrielle...

Den delte ansvarsmodel forklarede

I et skymiljø påtager din tjenesteudbyder en del af mange operationelle byrder, herunder sikkerhed....

Microsoft Digital Defense Report

I løbet af det sidste år har verden været vidne til en spirende cyberkriminalitetsøkonomi og den...

Elastiske skyportaler: Udviklingen af sikker skyadgang

Enterprise sikkerhedsgrupper i dag står over for en skræmmende opgave. Mens deres kerneansvar for at...

Tilmeld dig Cyber Security Tech Publish Hub

Som abonnent vil du modtage advarsler og gratis adgang til vores konstant opdaterede bibliotek af hvidbøger, analytikerrapporter, casestudier, webseminarer og løsningsrapporter.